トラフィック制限

ここではLinuxマシンのリストア時にトラフィックの制限を設定する手順について説明します。

同一ネットワーク内の帯域を占有することで、他の仮想マシン上で稼働中のサービス等に影響が及ぶのを防ぐ目的での利用を想定しています。

本手順は一例ですので、実際の環境に合わせて事前に検証・調整を行ってください。

SSHでリカバリメディアのシェルに接続

リカバリメディアのシェルに任意の端末からSSH接続を行います。

リストア手順 の手順1から8までを実施します。

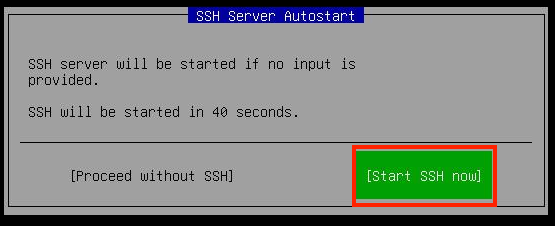

「Start SSH now」を選択します。

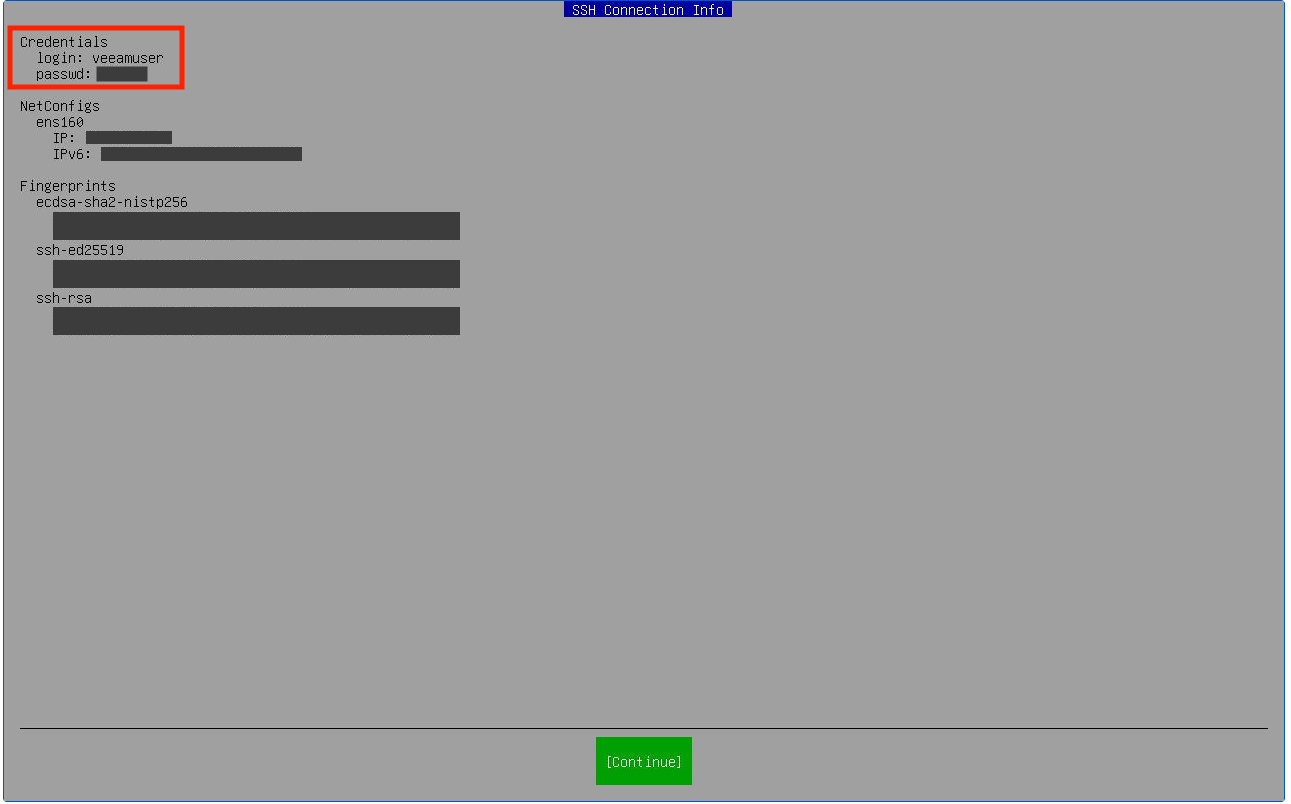

表示された認証情報を利用して任意の端末からSSH接続を行います。

以降はSSH元の端末からの操作となります。

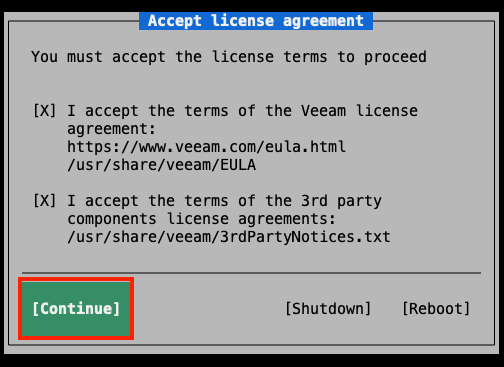

以降はSSH元の端末からの操作となります。チェックボックスにチェックをいれた状態で「Continue」を押します。

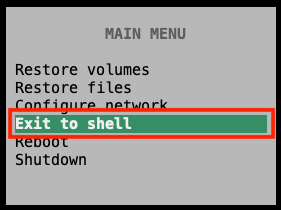

「MAIN MENU」で「Exit to shell」を選択し、シェルに入ります。

シェル上でのトラフィック制限設定

シェルを利用してトラフィック制限の設定を行います。

マシンを再起動すると、シェル上で行った設定や操作内容はリセットされます。

ネットワークインターフェースを確認します。

ip a# 出力例 # ネットワークインターフェース名を確認します(以下の例ではens160)。 1: lo: <LOOPBACK,UP,LOWER_UP> mtu 65536 qdisc noqueue state UNKNOWN group default qlen 1000 link/loopback 00:00:00:00:00:00 brd 00:00:00:00:00:00 inet 127.0.0.1/8 scope host lo valid_lft forever preferred_lft forever inet6 ::1/128 scope host noprefixroute valid_lft forever preferred_lft forever 2: ens160: <BROADCAST,MULTICAST,UP,LOWER_UP> mtu 1500 qdisc mq state UP group default qlen 1000 link/ether 02:04:02:65:00:2b brd ff:ff:ff:ff:ff:ff altname enp3s0 inet 10.151.0.34/21 brd 10.151.7.255 scope global noprefixroute ens160 valid_lft forever preferred_lft forever inet6 fe80::e705:1d27:6584:6581/64 scope link noprefixroute valid_lft forever preferred_lft forever流量制限用パッケージを導入します。

sudo実行の際に出力される以下のメッセージは無視しても以降の手順に影響はありません。

sudo: unable to resolve host veeam-recovery-iso: No address associated with hostname# パッケージリスト更新 sudo apt update# iptablesのインストール sudo apt install -y iptablesiptablesを設定し、バックアップデータの保存先とインターネットを経由して通信するインターフェースに対してトラフィック制限を行います。

# 受信 (INPUT) トラフィックの全体制限 (50Mbps) # ens160インターフェースで受信するIPパケットに対して、1秒あたり最大4167パケット(≒50Mbps)までを許可します。 sudo /usr/sbin/iptables -A INPUT -i ens160 -p ip -m hashlimit --hashlimit 4167/sec --hashlimit-burst 4167 --hashlimit-name input_total_50mbps -j ACCEPT# 上記の制限を超えたパケットは全て破棄(DROP)し、それ以上の受信トラフィックを拒否します。 sudo /usr/sbin/iptables -A INPUT -i ens160 -p ip -j DROP# 送信 (OUTPUT) トラフィックの全体制限 (50Mbps) # ens160インターフェースから送信するIPパケットに対して、1秒あたり最大4167パケット(≒50Mbps)までを許可します。 sudo /usr/sbin/iptables -A OUTPUT -o ens160 -p ip -m hashlimit --hashlimit 4167/sec --hashlimit-burst 4167 --hashlimit-name output_total_50mbps -j ACCEPT# 上記の制限を超えたパケットは全て破棄(DROP)し、それ以上の送信トラフィックを拒否します。 sudo /usr/sbin/iptables -A OUTPUT -o ens160 -p ip -j DROP# 設定確認 sudo /usr/sbin/iptables -L -v -nVeeam Recovery UIに戻ります。

sudo veeam

リストア実施

リストア手順 の手順11からリストアを実施します。